[RCTF2019]disk

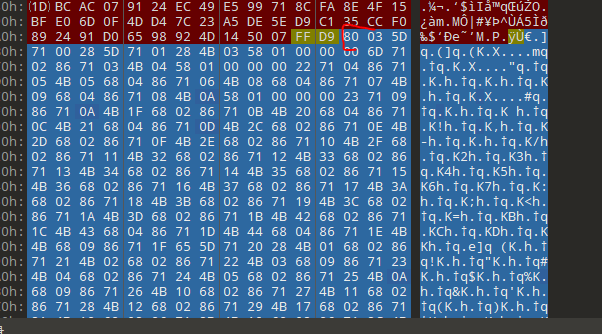

一个vmdk文件试着用vol但是识别不了 可能时加密盘之类的

FTK挂载也没用 将里头的文件提取出来0.fat

https://sourceforge.net/projects/veracrypt/ 找了一个用来挂载加密盘的软件

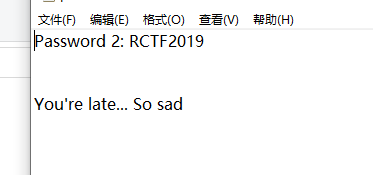

然后猜测密码 rctf 挂成功了但是password.txt 说还有另一个密码

另一个密码挂载但是打不开磁盘

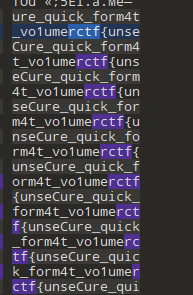

先不管吧原本的0.fat丢进010 找到一半flag

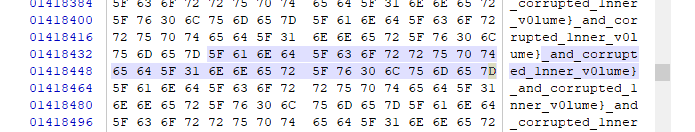

另一半应该也得从刚才挂载的那个进不去的盘获取

1 | weinhex可以打开磁盘文件 tools->open disk |

另一半flag

我爱Linux

1 | 图片直接丢010 发现末尾那一堆有点奇怪 |

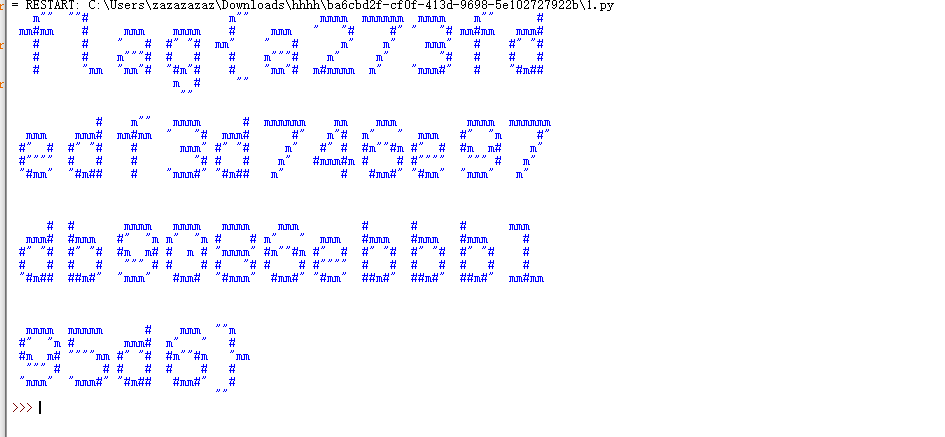

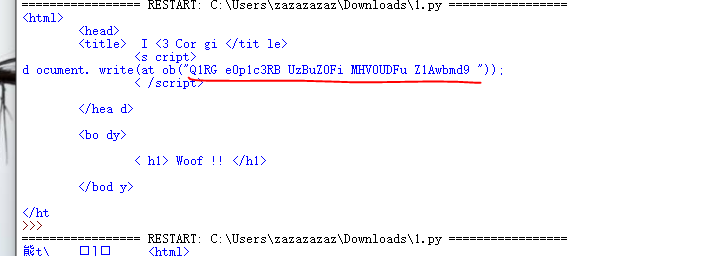

看了别人的wp这是python的pickle序列化

1 | 序列化是将对象转换为可通过网络传输或可以存储到本地磁盘的数据格式(如:XML、JSON或特定格式的字节串)的过程称为序列化;反之,则称为反序列化。 |

1 | import pickle |

跑脚本

[GKCTF 2021]签到

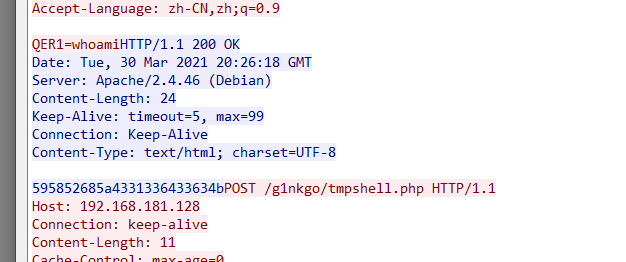

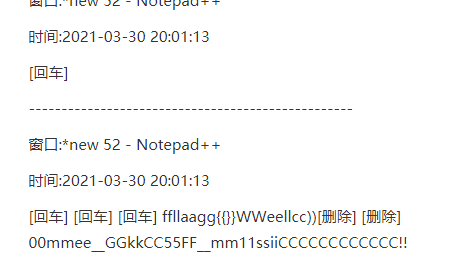

流量分析 追踪tcp流

流3这边 post了一个whoami

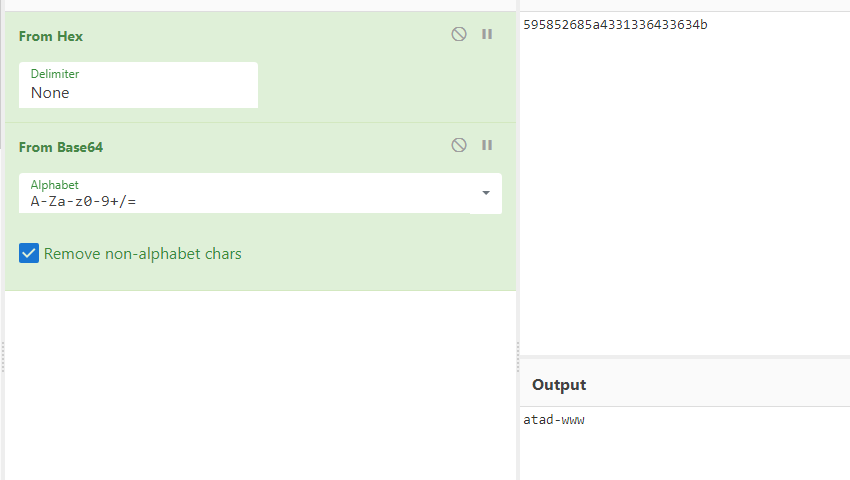

将返回的东西复制出来解密一下

是倒着的www-data

然后流5有cat flag 将这个流复制出来

1 | 然后用kali的rev 进行倒序 |

之后就是hex 和base64 就可以了

然后删掉一半的flag即可

[BSidesSF2019]table-tennis

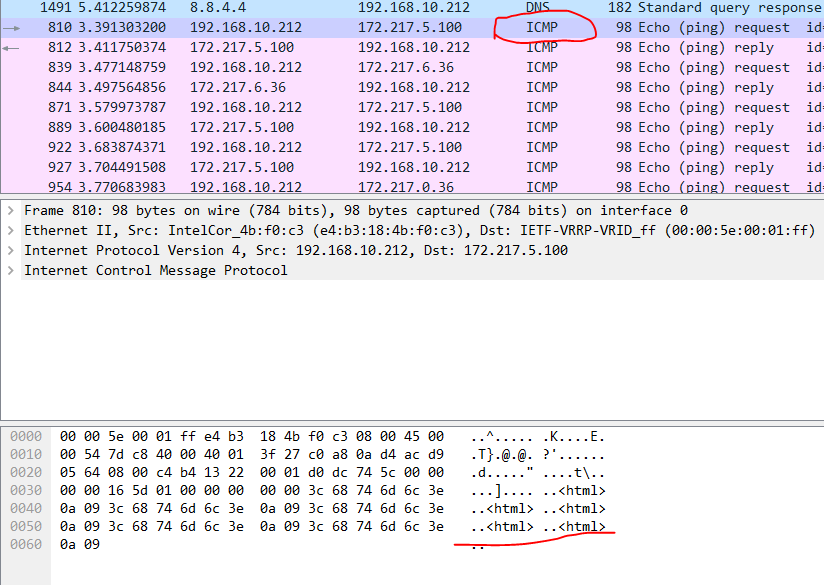

又是流量分析

加密的tls 和找不到半点信息的tcp 但是吧意外的找到了icmp流 而且还带有html的标签

将这些数据提取出来

1 | from scapy.all import * |

base64一下即可

很好的色彩呃?

每个颜色多多少少有些不同 ps的取色器 查看一下 每个的低位不太一样

取出来 hex转字符即可

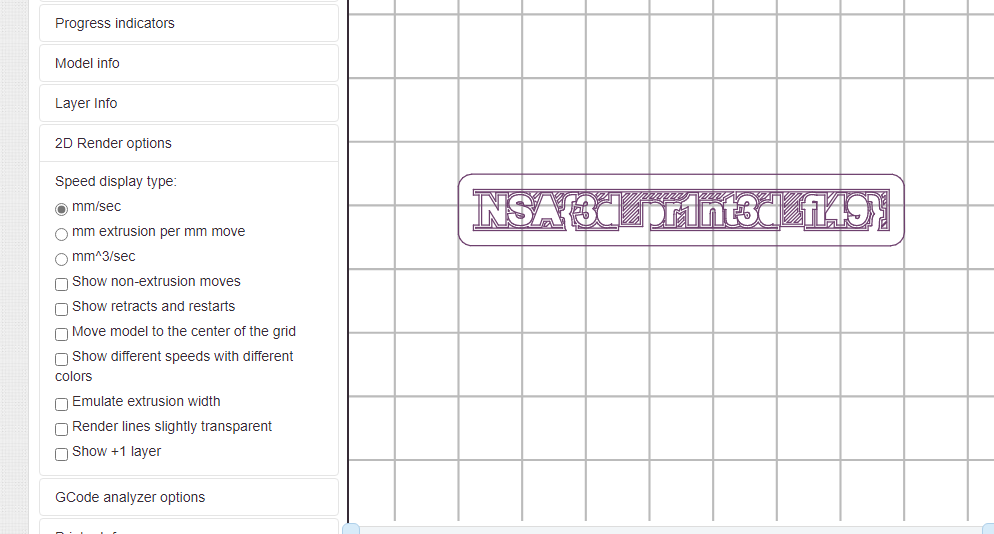

[INSHack2019]gflag

题目叫gflag 有个g 然后还给了一堆类似于坐标的

综合搜索一下

1 | gcode https://gcode.ws/ 3d打印的坐标 很神奇 |

用那个网站解一下 得先把文件改一下格式.gcode 就可以了

有word的题目一定要先显示一下隐藏的内容!!!!

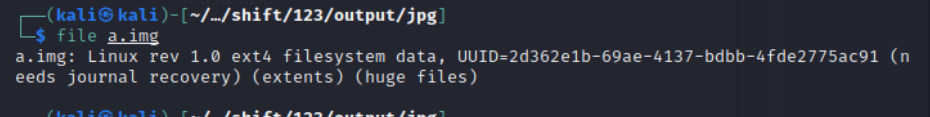

ext4 格式的文件 可以用extundelete 恢复试一下 进入恢复的文件夹 打开里头的文件说不定就有flag

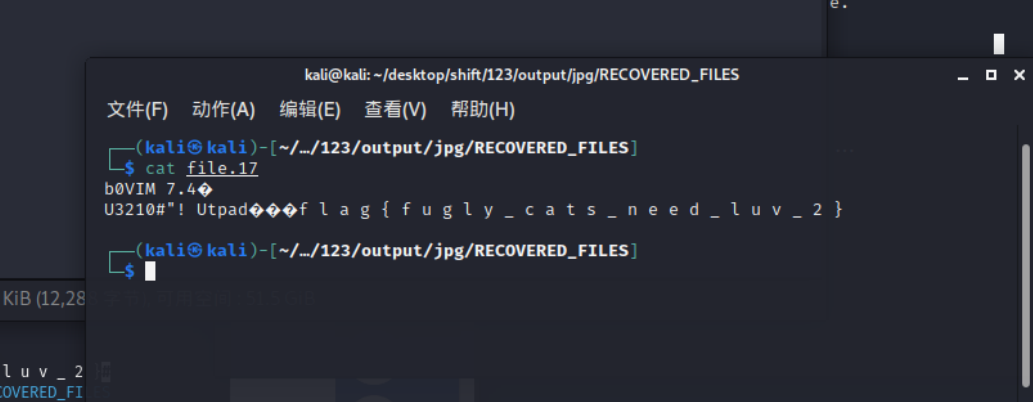

[INSHack2018]42.tar.xz

大量的压缩包 一个包内套42个包 直接解压可能会炸硬盘

网上找了个bash命令

1 | while [ "`find . -type f -name '*.tar.xz' | wc -l`" -gt 0 ]; do find -type f -name "*.tar.xz" -exec tar xf '{}' \; -exec rm -- '{}' \;; done; |

解压到最后就有flag了 很神奇

文件分离:

zsteg分析(分析图片的) binwalk foremost

[NPUCTF2020]碰上彩虹,吃定彩虹!

两个文档一个不知道是什么的文件

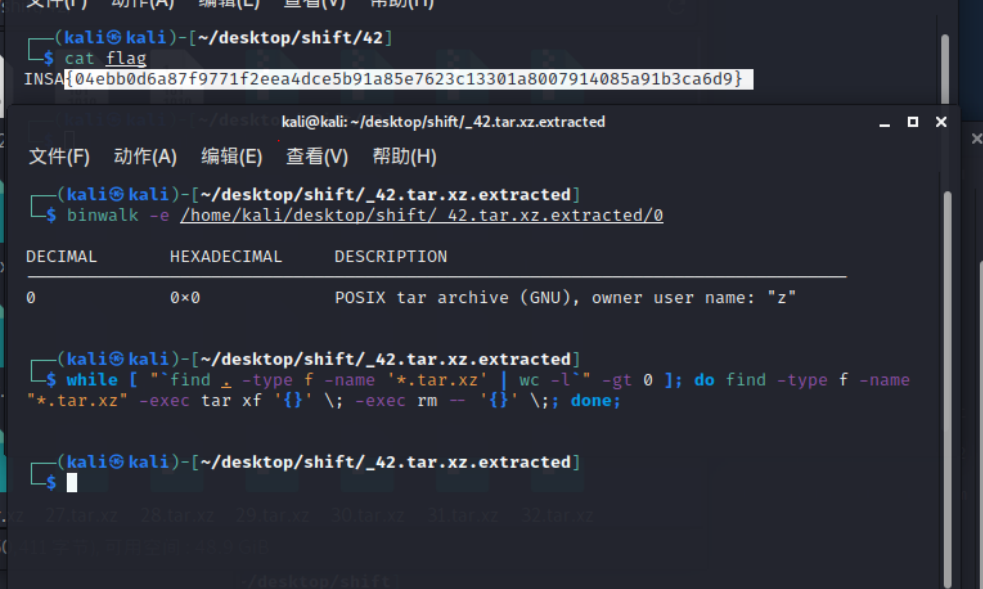

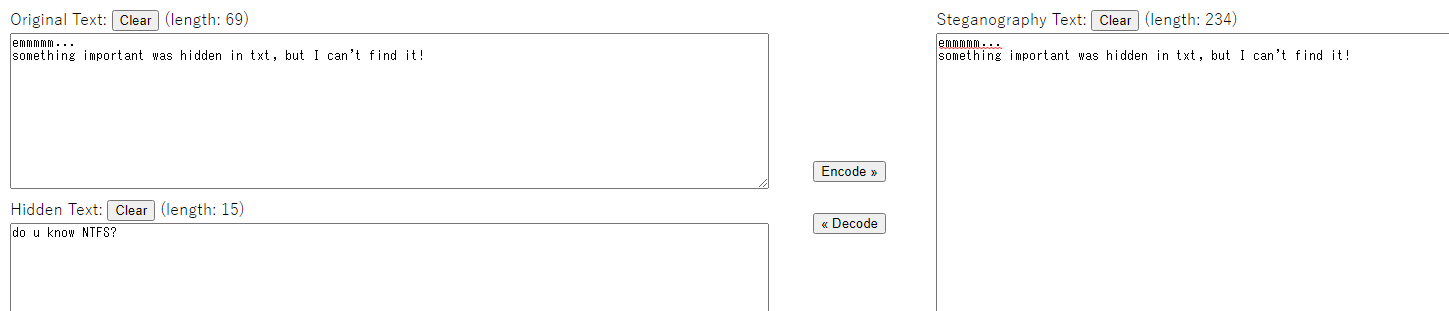

那个maybehint的文档复制内容粘贴到别的发现长度多了很多 宽字节隐写 但是得用vim打开看看隐了些什么

bcd的所以

https://330k.github.io/misc_tools/unicode_steganography.html 这底下选择bcd的

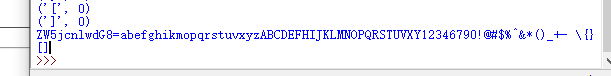

ntfs流隐写 用软件导出一个out.txt 乱七八糟不像base64隐写 字频统计一下

base64解一下出现较多的那串

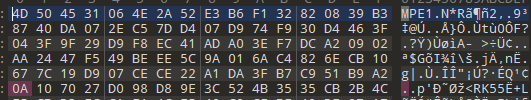

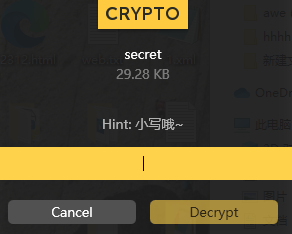

提示encrypto 那那个secret应该和这个有关 随便加密一个文件 然后文件头和secret一模一样那么secret的格式就是crypto

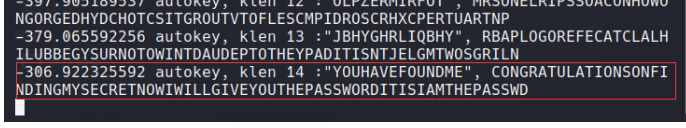

还要密码啊 那只能是那个loocatme了 全选发现了不对劲的东西 看样子又是莫斯电码

空格当点 tab当杠一个个解出来

翻译一下就是autokey 用autokey脚本跑一下 拿到密码iamthepasswd

然后解密secret那个文件 但是吧解不出来 因为文件被添加了一串东西

用kali的strings命令可以找到 用010把那串删了就可以解出来

然后又是颜色题目照样提取一下颜色的0x值

从上到下依次是:

ffff70

ffff40

ffff73

ffff73

ffff57

ffff64

1 | hex转字符的得到p@ssWd |

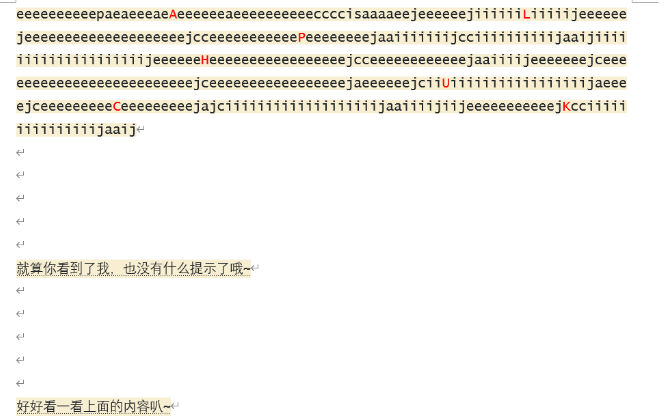

把刚才的图片分离一下拿到压缩包用那个密码解压拿到word文档然后就是word的老传统显示隐藏字符

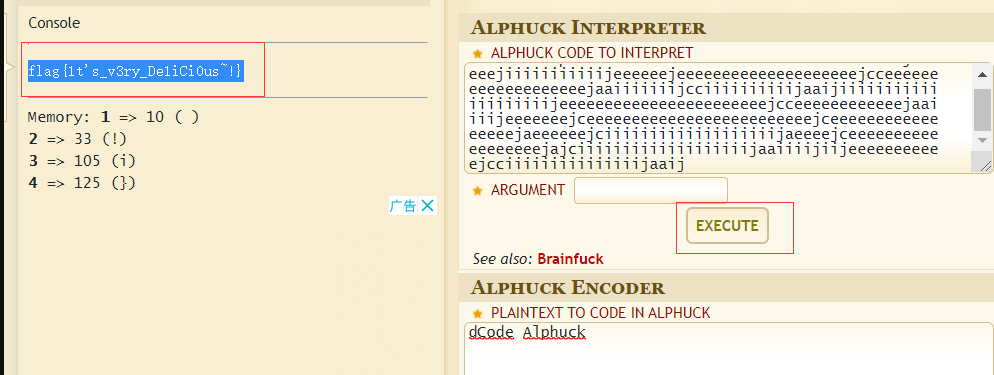

大写字母组成alphuck

https://www.dcode.fr/alphuck-language

把word里的那一长串删掉大写字母后复制进去 就能拿到flag了

1 | 0192h: 05 70 6C 61 69 6E DA 06 63 69 70 68 65 72 DA 01 .plainÚ.cipherÚ. |

有这种的可能是pyc文件 用那个剑龙加密 stegosaurus工具

1 | stegosaurus.py -x pyc文件 |

文本比较 可能会在原文本里面添加flag进去 所以重点是找得到原文本

deep sound 用来往音频中隐藏东西

[De1CTF2019]Mine Sweeping

将Assembly-CSharp.dll文件拖进dnspy分析源码

(文件路径为\Mine Sweeping\Mine Sweeping_Data\Managed) 游戏题可以改一改试试

lsb加密脚本使用方法:

1 | # 使用方法Usage: |

1 | 条形码的题目可以用ps的ctrl + t 拉伸 |

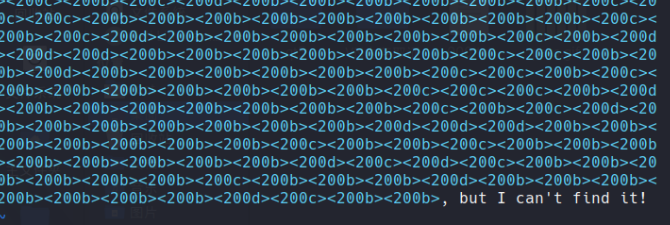

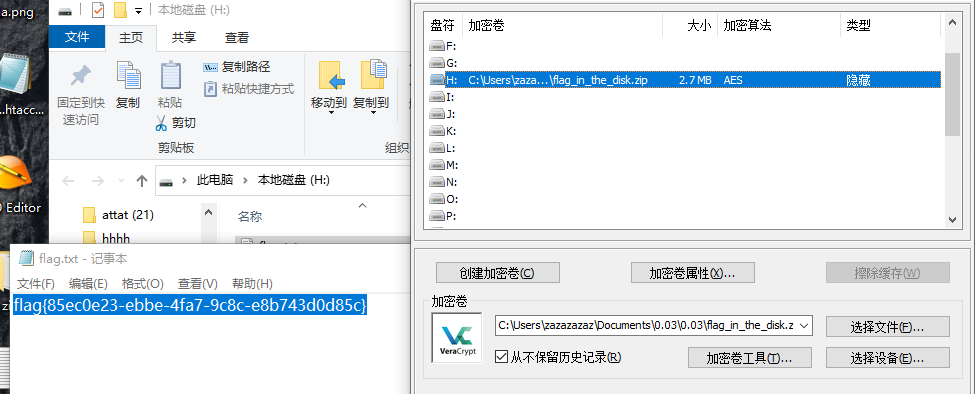

[GKCTF 2021]0.03

压缩包打开有三个文件但是解压后只有两个 盲猜ntfs流

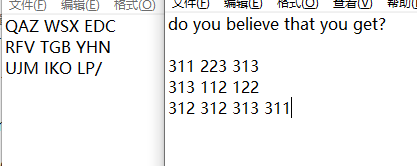

俩文档对比 然后这边这个压缩包说是disk但是解压也解压不了 那应该是经过卷加密了 VeraCrypt这个软件加密的应该

重点是两个文档之间的对比 311可能是第三行第一组的第一个 也可能是第三列第一组第一个

一一对比一下拿到两组密码:

UBMMASSJJMU

EBCCAFDDCE

然后那个软件输入密码加载一下磁盘就有flag了