按照惯例 先扫后后台 一个robots.txt 叫我们访问hint.txt

1 | $black_list = "/limit|by|substr|mid|,|admin|benchmark|like|or|char|union|substring|select|greatest|%00|\'|=| |in|<|>|-|\.|\(\)|#|and|if|database|users|where|table|concat|insert|join|having|sleep/i"; |

给了黑名单 和拿flag的条件 会的盲注用的函数都给滤掉了

只好看别人的了 这题得用regexp进行盲注 因为他没被过滤

regexp 和 like 差不多的用法 效果也差不多

1 | 只不过 like 用%规定以什么开头的或者结尾的 regexp 以什么开头用^ 以什么结尾用$ 含有某字母的直接什么都不用 |

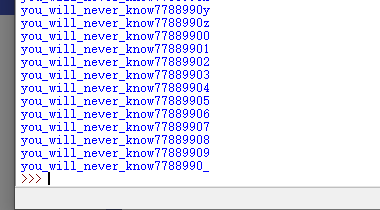

用regexp思路和bool注入一样 一位一位爆破 只不过bool以位为单位 regexp以字符串为单位

要爆破的username 正常来说是admin 但是输入username会弹出hacker 过滤太多了

单引号注释符都过滤了 而且又是字符型没法闭合引号 passwd也是

1 | 单引号可以使用\来转义 and前面的单引号 造成'\' and passwd=' 形成闭合 |

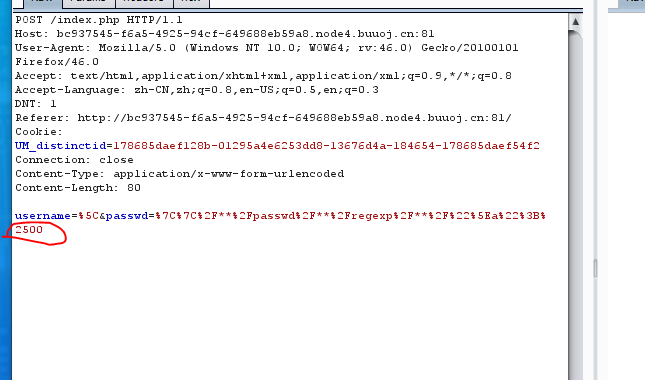

但是不能直接输入框那提交不然会变成被url编码成%2500

抓包修改成%00 会提示让我们访问welcome.php

走脚本

1 | import requests |

爆出密码 登录即可