间谍启示录

这题很奇怪就瞎找 镜像文件装载一下 一堆的隐藏文件

一堆的东西啥都么有除了systemzx.exe可以运行但还提示权限之类的将要销毁

丢010 发现还含有压缩包 直接解压 flag.exe丢010 查找一下就能找到了

[ACTF新生赛2020]swp

这个也简单 导出为http然后那一堆的文件有个压缩包解压缩一下 文件丢010 搜索一下就能找到flag

[安洵杯 2019]吹着贝斯扫二维码

压缩包里有一串注释

吹个鬼的base文件一堆没有格式 老伙计010 哟是jpg 那就批处理文件

1 | ren *.* *.jpg 另存为.bat就能全部变成jpg 然后漫长的拼图时间 |

┗|`O′|┛

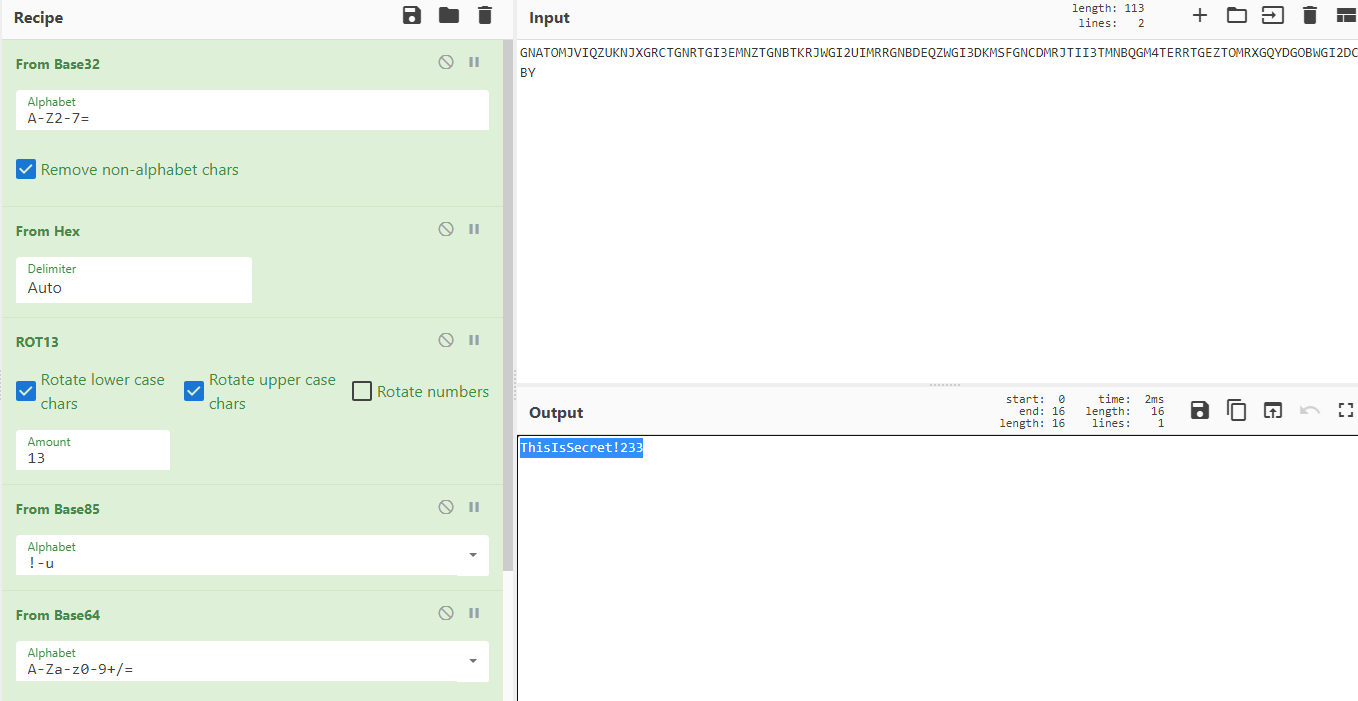

给了这么串信息BASE Family Bucket ??? 85->64->85->13->16->32

应该是压缩包的注释通过base85 再64 等等等

还原回去 底下还有From Base85

密码正确 flag到手

[DDCTF2018](╯°□°)╯︵ ┻━┻

d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd

长度为134的字符串 按每两位截取的十六进制

转为十进制 发现都是大于128的数应该是ascii码 减去128 将得到ascii转换成字符

1 | # -*- coding:utf-8 -*- |

参考:https://blog.csdn.net/mochu7777777/article/details/105324802

百里挑一

导出的一大堆的图片一点用都没有┗|`O′|┛

先利用之前群里大佬分享的flag寻找工具找到一半flag

然后开始很恶心人的时候了一个流一个流找 拿到另一半

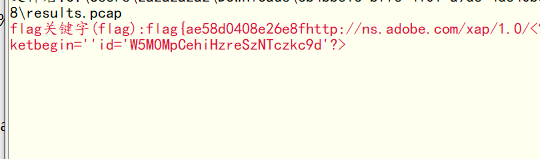

flag{ae58d0408e26e8f26a3c0589d23edeec}

[WUSTCTF2020]爬

拿到无格式文件010 是个pdf 添加格式后 打开提示flag被图片覆盖了

pdf转word发现图片底下还有个图片 取消组合然后将另一张图的是是一串十六进制图片识别复制转 ok

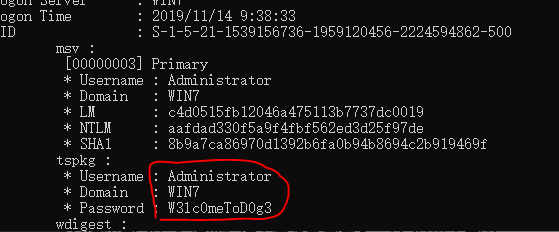

[安洵杯 2019]Attack

又是抓包文件 这居然还是个压缩包但是另一个文件解不出来

从抓包文件找 到处http然后有个lsass.dmp lsass.exe是一个系统重要进程,用于微软Windows系统的安全机制。它用于本地安全和登陆策略。

这个可以获取到管理员的密码

mimikatz这个软件内网渗透工具 可以在lsass.exe中获取windows账号的密码

管理员身份运行

然后输入如下命令

privilege::debug

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

将dmp和这个exe放在同路径下

获得到密码就可以解压缩那个抓包文件了

[MRCTF2020]千层套路

真的千层套路 烦死了压缩包完又是压缩包

上脚本

1 | import zipfile |

总共六百多个压缩包 最后一个qr.zip 解压得到文本文档

有很多的(255,255,255)应该是rgb信息然后255,255,255是黑色的二维码没错了

上脚本

1 | from PIL import Image |

完成

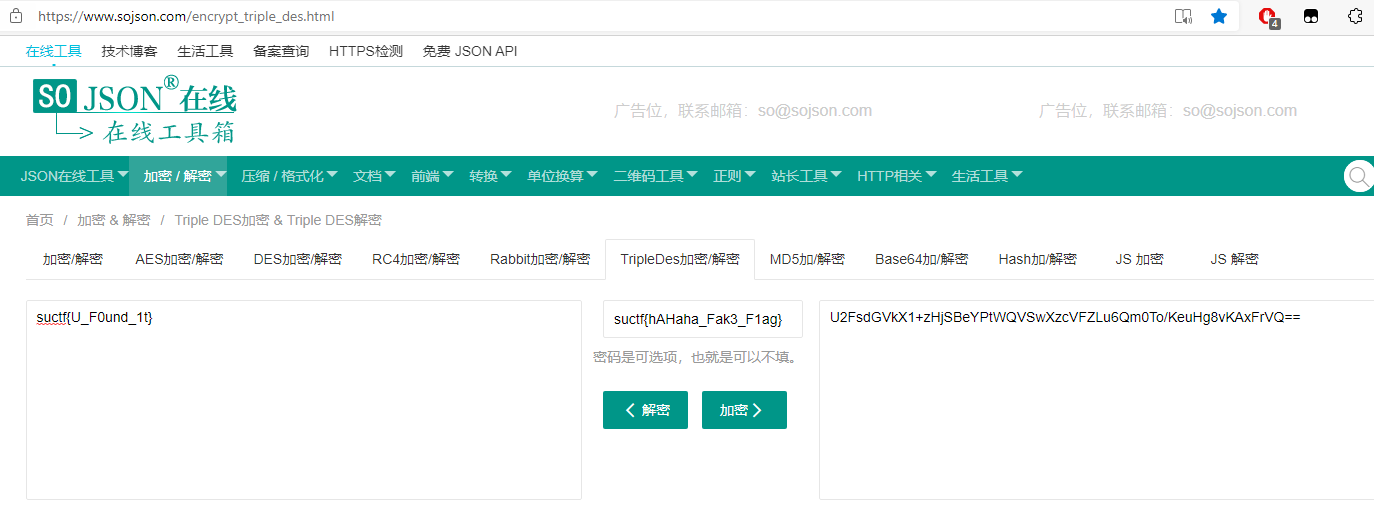

[SUCTF 2019]Game

两个文件一个图一个文档 文档用之前群里的工具找到flag 但是是假的 ╮(╯▽╰)╭

图片那边各通道的零那边找到一串base64码

U2FsdGVkX1+zHjSBeYPtWQVSwXzcVFZLu6Qm0To/KeuHg8vKAxFrVQ==

但是解码后是什么salted 看这串开头是

1 | usfsd那么应该是aes或者3des加密 |

密钥找来找去也就只有那个假的flag了

解密成功

[MRCTF2020]CyberPunk

又是赛博朋克 气死我了看到这个游戏就烦

打开exe说得到9 17 日才能拿到flag 哈哈天真了他又跳票了

还读取了我的系统时间那就改系统时间 就好了

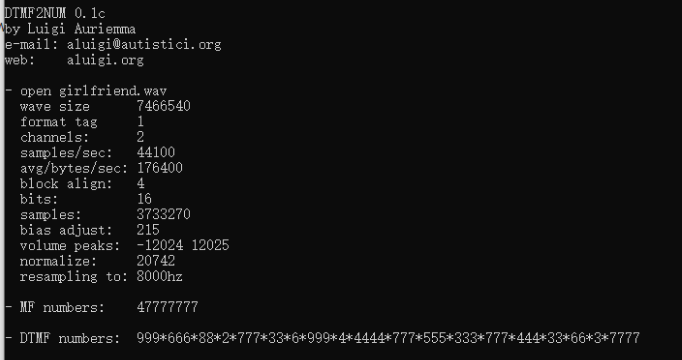

[WUSTCTF2020]girlfriend

音频题 听声音是拨号盘按键音上软件 DTMF2NUM

可以识别按键音按了些什么

999 666 88 2 777 33 6 999 4 4444 777 555 333 777 444 33 66 3 7777

看样子是九键的样子 换成字母

youaremygirlfriends 不要脸还加s 啧

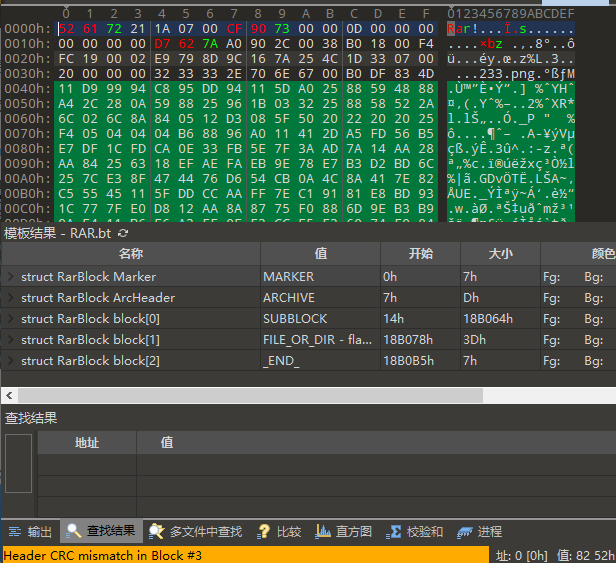

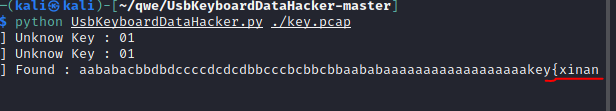

usb

拿到个rar包和ftm文件 但是题目又提示usb 压缩包虽然这么大但是解压出来东西就1kb 绝对有问题

遇事不决010 发现提示crc校验问题

然后刚才的ftm发现有**.pcap文件** 抓包文件

直接解压缩他 得到key.pcap usb数据包 用UsbKeyboardDataHacker https://github.com/WangYihang/UsbKeyboardDataHacker

提取内容 xinan

接下去解决压缩包crc校验问题 https://www.freebuf.com/column/199854.html

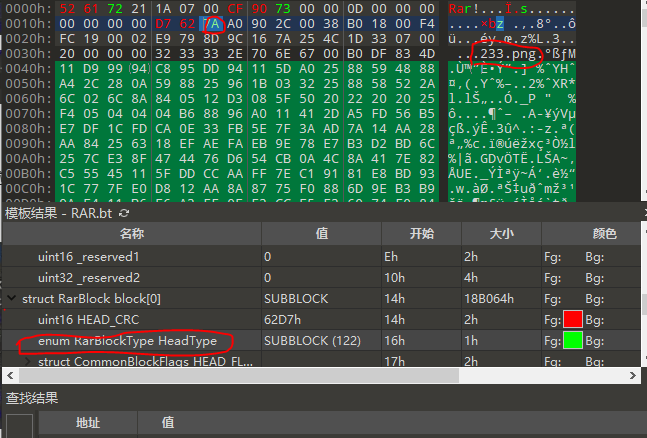

010 这边发现有个233.png 图片的文件块HEAD_TYPE应该是74 而不是7A

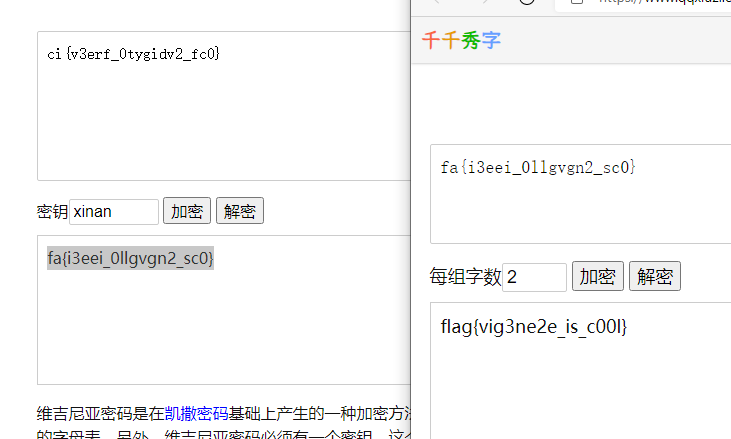

解压出图片 蓝色通道0那边找到一个二维码 ci{v3erf_0tygidv2_fc0}得到这个

剩下的就是看别人的wp了什么见都没见过

有维吉尼亚密码 还有栅栏密码

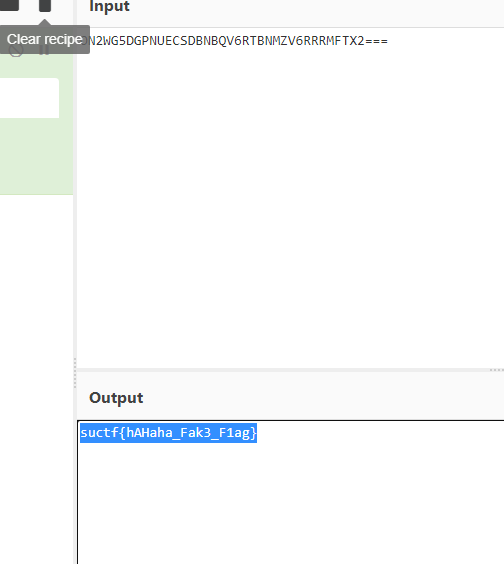

[SUCTF2018]followme

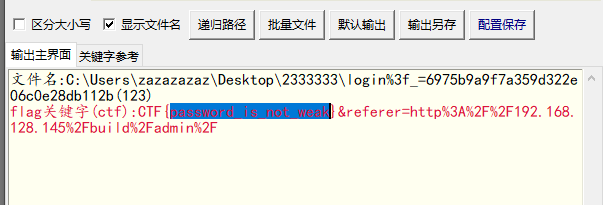

流量包 追踪流8000多个 什么都没有 导出为http对象

发现很多login%3f_= 的文件 感觉flag就在里面 上神奇的flag查找工具 还真找到了而且还真的对

[XMAN2018排位赛]通行证

一串base64 然后感觉需要栅栏和凯撒密码配合 试了好几组解密都不行

看了别人的 要先栅栏加密7位然后凯撒位移13位

[GUET-CTF2019]虚假的压缩包

两个包虚假的那个是伪加密 修改一下 得到这个

数学题

n = 33

e = 3

解26

答案是

看到n e 考虑rsa加密

1 | import gmpy2 |

得到数字5 应该就是另一个压缩包的密码

解压真实的压缩包拿到图片和一个文件 图片crc校验问题修改高度

1 | 拿到^5 异或5的标准 也是和刚才的加密一个思路 不过这边是单个字符 |

1 | f1 = open('./cipher','r') |

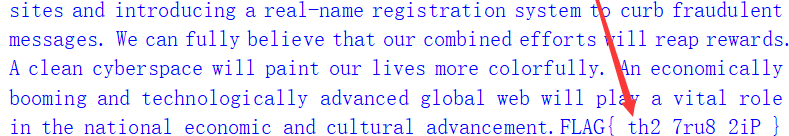

拿到一个word文档改一下字体颜色就能看到flag

[SWPU2019]Network

一个十兆的文档打开都要好久

提示了network 然后好多63 127 255 191一直再重复

首先考虑就是TTL隐写

啥是TTL隐写?

1 | IP报文在路由间穿梭的时候每经过一个路由,TTL就会减1,当TTL为0的时候,该报文就会被丢弃。 |

如:须传送H字符,只需把H字符换成二进制,每两位为一组,每次填充到TTL字段的开头两位并把剩下的6位设置为1(xx111111),这样发4个IP报文即可传送1个字节。

所以TTL隐写中用到的四个值 00 111111(63) 01 111111(127) 10 111111 (191) 11 111111 (255) 解密时只需取前两位 然后转换成ascii

就是 00 替代63 01 替代127 10 替代191 11 替代255

然后老熟人脚本

1 | import binascii |

得到的文档其实是个压缩包 改格式解压拿到一个很大串的base64套娃加密

慢慢解 或者脚本

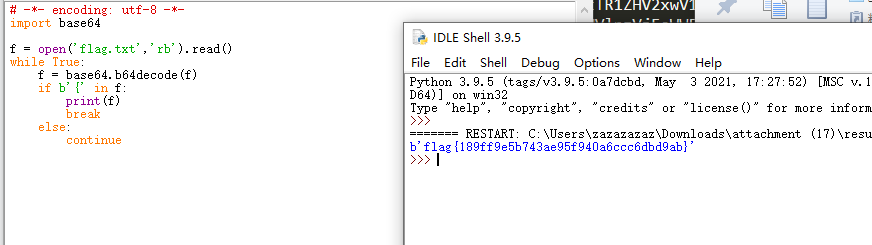

1 | # -*- encoding: utf-8 -*- |

拿到flag

[GKCTF 2021]excel 骚操作

属实玩明白了

这个excel打开问我看到flag了吗? 当然没有 随便点了几个单元格发现有的有1有的没有

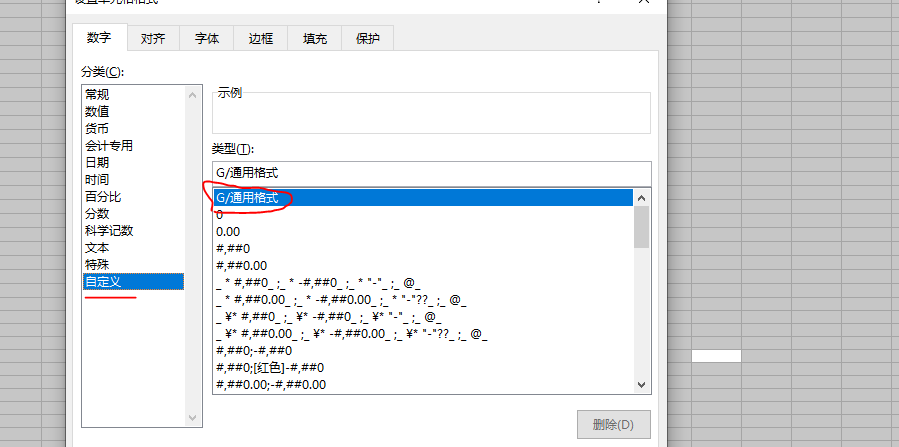

将单元格值为1的显示出来 ctrl+a 右键 设置单元格格式

然后所有的1就会显示出来 在将有1的单元格突出显示

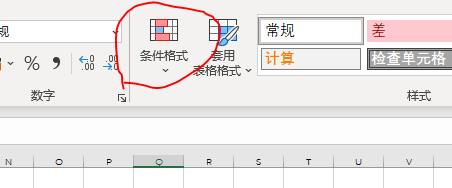

选择这个然后突出显示单元格规则那边选择等于 等于1的自定义成黑色

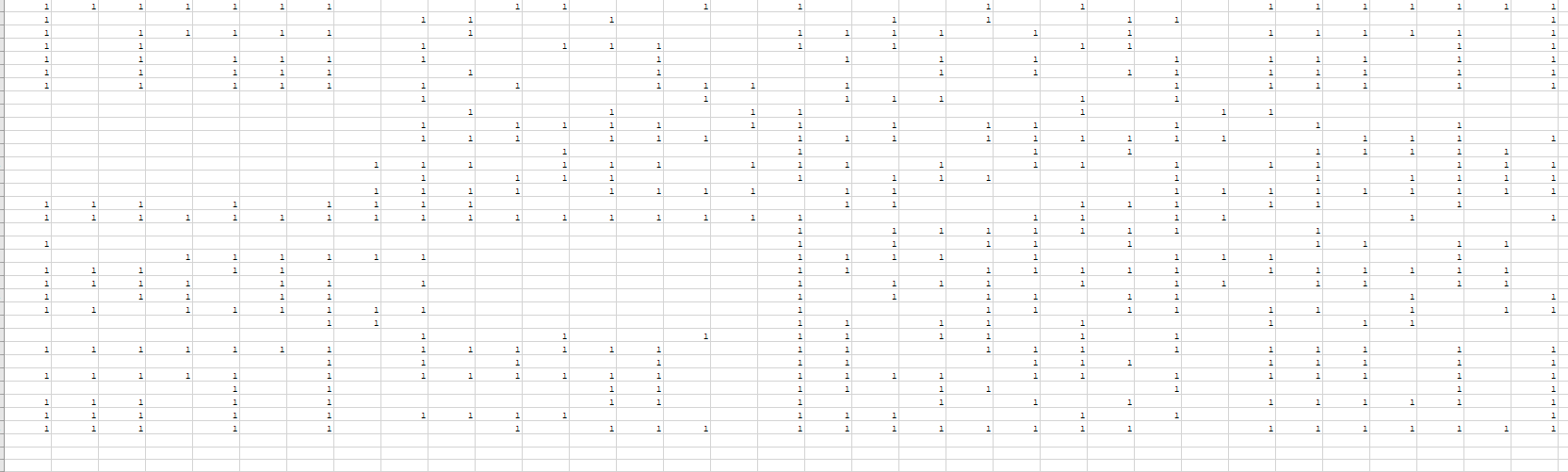

你问我看到flag了吗? 看到了但是不知道这是什么┗|`O′|┛

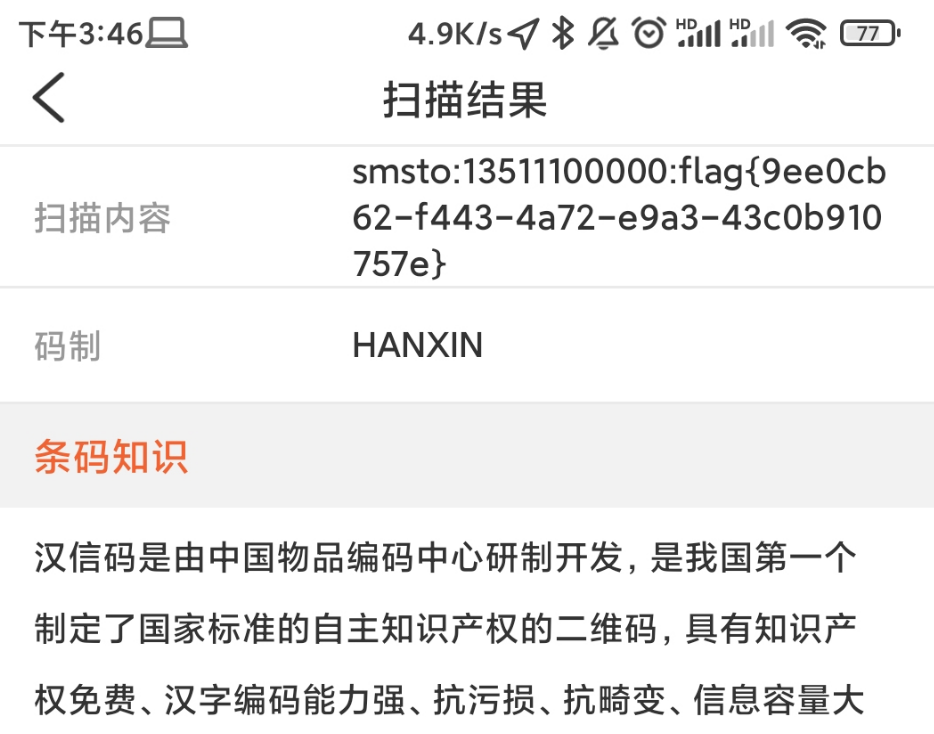

看别人的wp 这玩意叫汉信码 中国编码网那边可以下载相应app扫码

妈的还要注册才给扫码

算了直接看别人拿到的flag