右键看源码知道还有一个check.php可以访问

3qcwkpYHL4

1 | <?php |

拿到源码mt_scrand 这应该是伪随机数漏洞

1 | 介绍:mt_scrand() //播种 mersenne twister随机数生成器 |

测试:

生成的的随机数其实是一样的

生成伪随机数是线性的可以理解成y=ax,x就是种子知道种子和一组伪随机数就能推到出y

这边是我这道题随机到的种子

脚本爆破

1 | str1='abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ' |

获得种子然后再将种子转化成字符串

还需要一个叫做php_mt_seed 将生成的丢这个运行

获得这串597890092就是种子了

1 | <?php |

3qcwkpYHL4txQ32P8MOu这串传入即可获得flag

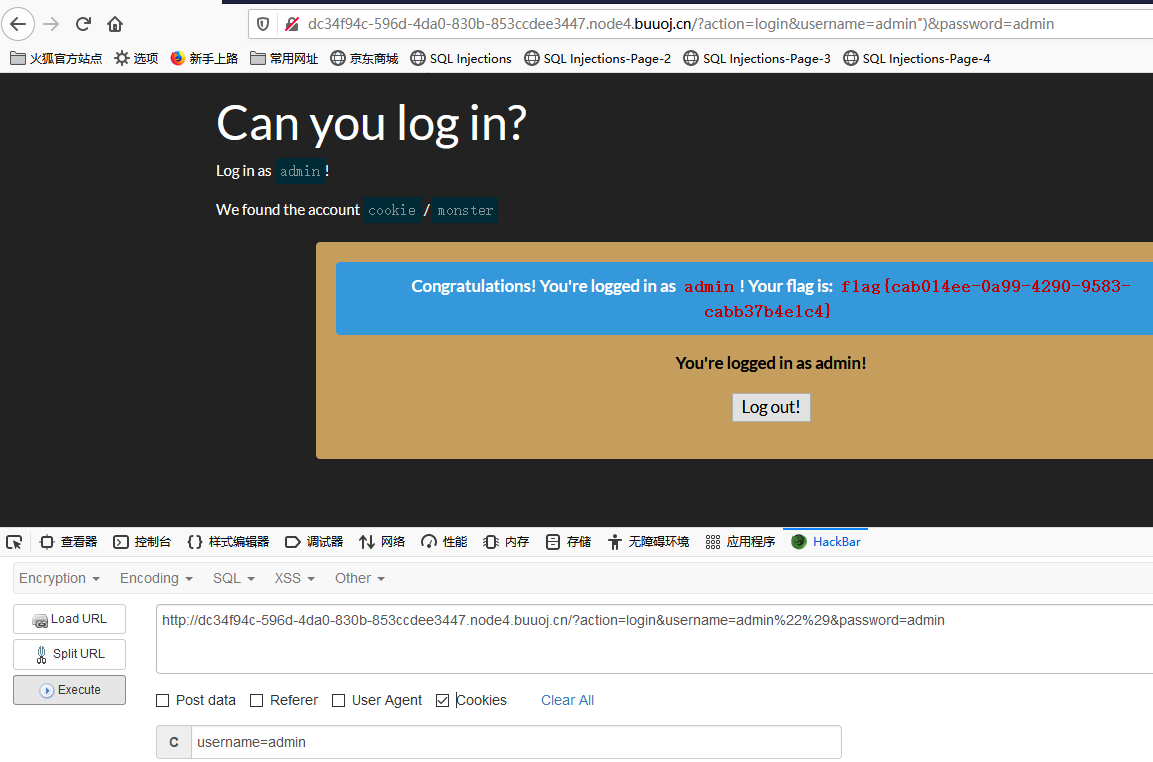

[BSidesCF 2019]Kookie

题目叫kookie试一下cookie注入 火狐hackbar走起

还提示了login as admin

hackbar那边cookie选项添加一个username=admin 搞定