flag保熟吗?

一个压缩包 解压的到两张图和加密的包

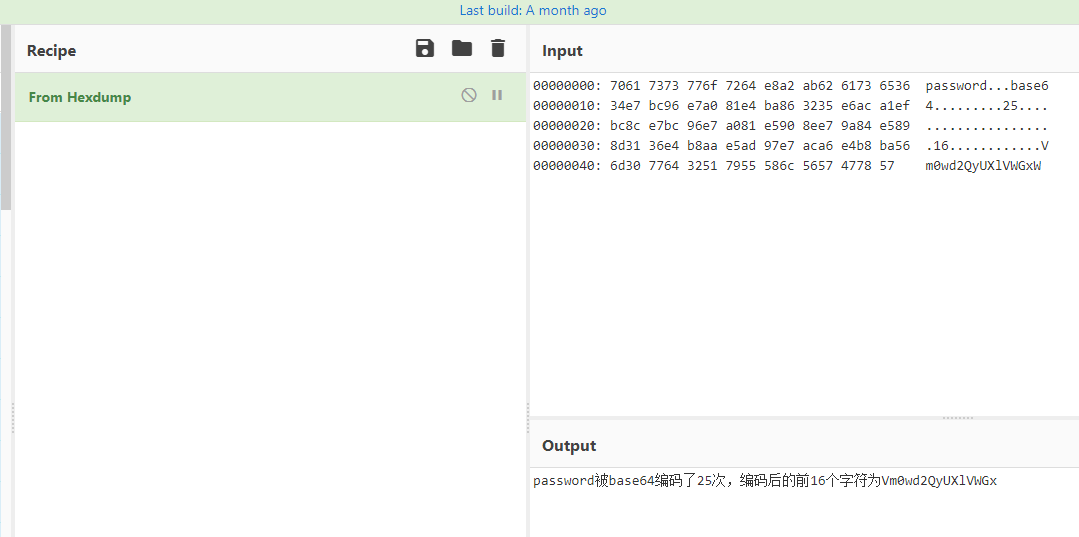

图的末尾有额外的数据是个rar的包 提取出来解压缩 然后From Hexdump

得到如下内容

前16个字符为Vm0wd2QyUXlVWGx

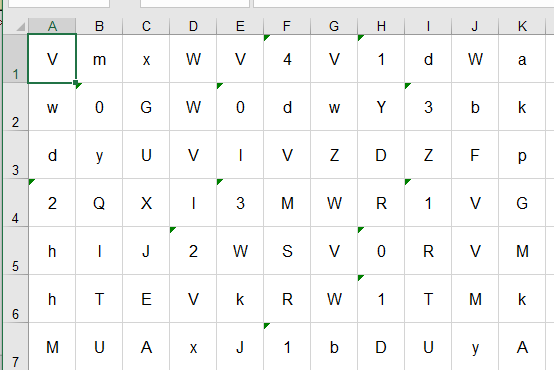

把原本的压缩包进行提取拿到一个password.xls 打开

并不是按照横着或者竖着读取的 按照希尔伯特曲线的样子进行读取 (比赛那会就到这不会写脚本了 (;′⌒`))

上脚本

1 | import numpy as np |

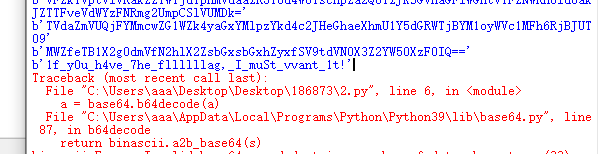

生成的数据另存为文本文档 (先把末尾的等号删的只剩两个)

然后解base64

1 | with open("flag.txt",'r') as f: |

得到压缩包密码 flag.php打开一堆的brain fuck 但是正常网站解密一直error

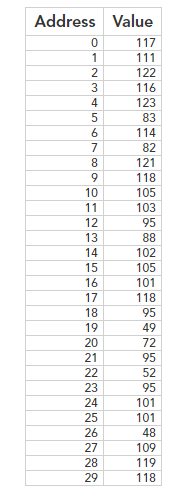

这个是brainfuck 的栈还是什么的

https://www.nayuki.io/page/brainfuck-interpreter-javascript 可以观察brainfuck的栈,将整⼀个brainfuck全都扔进去。

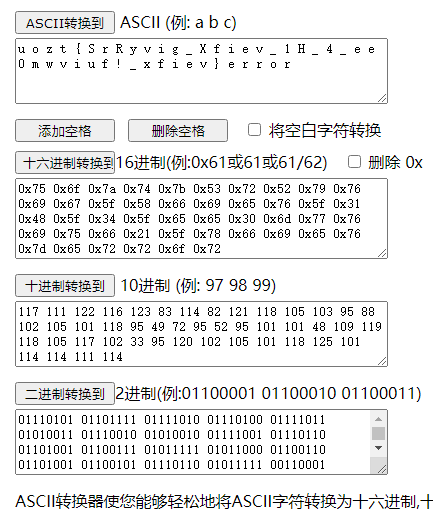

数字提取出来然后十进制转ascii

u o z t { S r R y v i g _ X f i e v _ 1 H _ 4 _ e e 0 m w v i u f ! _ x f i e v } e r r o r

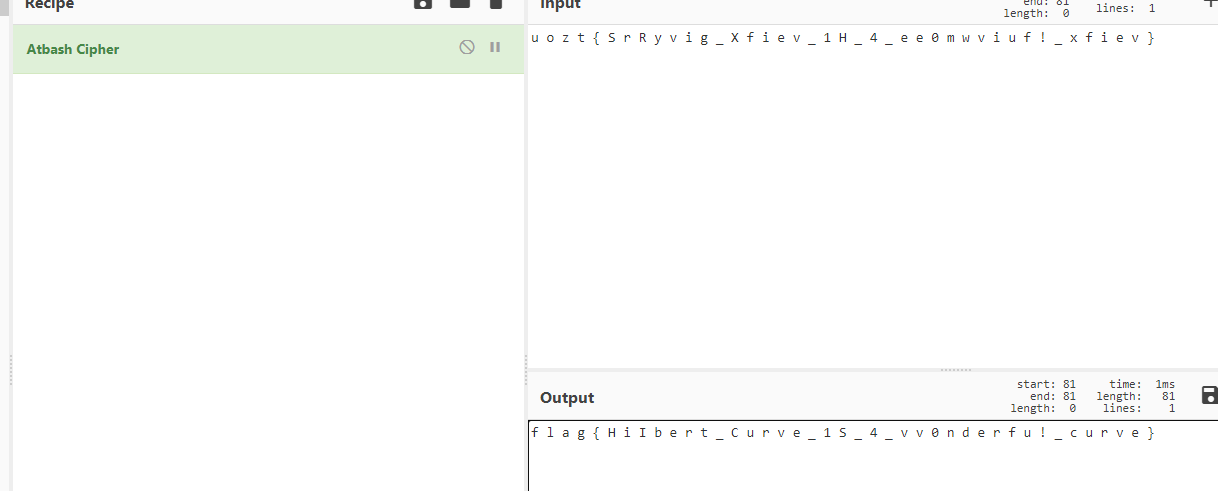

交给cyber chief自动识别 然后就拿到flag了